Nextcloud-Sicherheit & Einrichtung: Konfigurationen für eine sichere private Cloud nach der Installation

Schützen Sie Ihre Daten und gewinnen Sie die Kontrolle über Ihre private Cloud! Erfahren Sie in unserem Artikel zur Nextcloud-Sicherheit & Einrichtung, wie Sie Ihre Nextcloud-Installation optimal konfigurieren, um maximale Sicherheit und Datenschutz zu gewährleisten.

Einleitung

Nachdem im Tutorial Nextcloud-Installation unter Ubuntu 22.04: Ein umfassender Leitfaden für die Einrichtung Ihrer privaten Cloud ausführlich die Installation von Nextcloud unter Ubuntu beschrieben wurde, beschäftigt sich dieser Artikel mit weiteren Sicherheits- & Einrichtungskonfigurationen, die Sie unbedingt nach der Installation durchführen sollten.

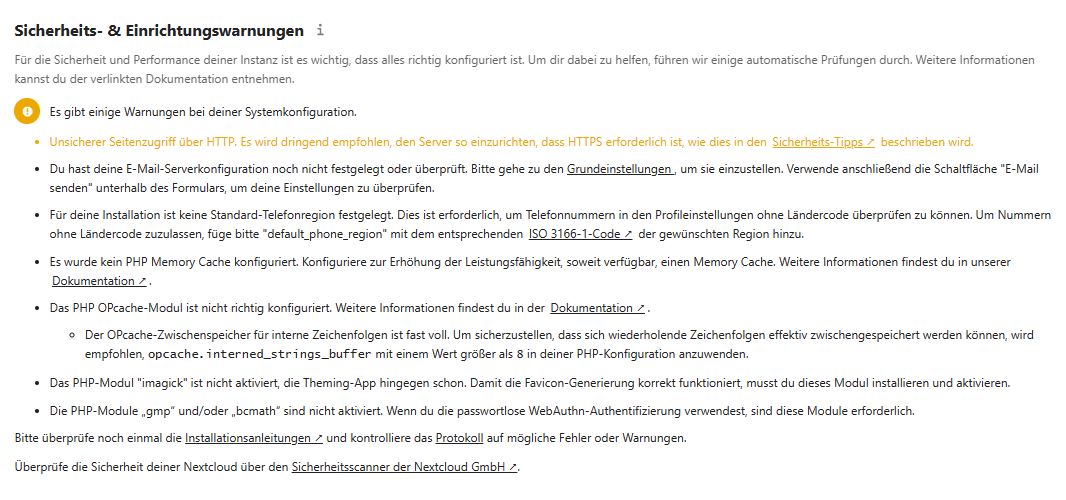

Melden Sie sich in Ihrer Nextcloud-Umgebung mit dem Administrator-Konto an und rufen Sie die Seite “Administrationseinstellungen” auf. Auf der Seite sollten bei einer im Produktivbetrieb befindlichen Nextcloud-Instanz keine Sicherheits- & Einrichtungswarnungen angezeigt werden. In diesem Tutorial wird allerdings von einem Konfigurationsstand nach einer Neuinstallation von Nextcloud wie sie im o.g. Tutorial beschrieben wurde ausgegangen.

Beim ersten Aufruf der Administrationseinstellungen wurden die unten abgebildeten Warnungen angezeigt. Diese werden wir jetzt nacheinander bearbeiten.

Warnung 1: HTTPS erforderlich

Die erste Warnung die angezeigt wird lautet:

Unsicherer Seitenzugriff über HTTP. Es wird dringend empfohlen den Server so einzurichten, das HTTPS erforderlich ist, wie dies in den Sicherheits-Tipps beschrieben wird.

Diese Warnung sagt uns, dass der Zugriff auf unsere Cloud über HTTP möglich ist und empfiehlt auf HTTPS umzustellen.

Diese Warnung kann durch die Installation eines SSL-Zertifikats behoben werden. Der einfachste und günstigste Weg ist dies mithilfe von Certbot zu erledigen.

HTTP steht für „Hypertext Transfer Protocol“ und ist das Protokoll, mit dem Daten über das Internet gesendet werden. Es ermöglicht den Informationsaustausch zwischen einem Webbrowser (Client) und einem Webserver.

HTTP ist ein unverschlüsseltes Protokoll. Dies bedeutet, dass die gesendeten Daten nicht verschlüsselt sind. Dadurch können potenziell sensible Informationen wie Benutzernamen, Passwörter und Kreditkarteninformationen während der Übertragung abgefangen und von Dritten gelesen werden.

HTTPS hingegen steht für „Hypertext Transfer Protocol Secure“ und ist eine sichere Variante des HTTP-Protokolls. HTTPS verwendet SSL/TLS-Verschlüsselung (Secure Sockets Layer/Transport Layer Security), um Verbindungen zwischen Clients und Servern zu verschlüsseln.

Die Verwendung von HTTPS hat mehrere Vorteile:

1. Datenschutz: Die Verschlüsselung schützt die übertragenen Daten vor dem Abfangen oder Lesen durch Dritte und gewährleistet die Vertraulichkeit der Informationen.

2. Integrität: Durch die Verschlüsselung wird sichergestellt, dass übertragene Daten nicht manipuliert oder verändert werden können, wodurch ihre Integrität gewahrt bleibt.

3. Authentifizierung: HTTPS verwendet SSL/TLS-Zertifikate, die von vertrauenswürdigen Zertifizierungsstellen ausgestellt wurden, um die Authentizität von Websites zu überprüfen. Dadurch wird sichergestellt, dass die Kommunikation mit dem richtigen Server erfolgt und nicht mit potenziellen Angreifern.

4. Vertrauen: Durch die Verwendung von HTTPS wissen Benutzer, dass Ihre Website sicher ist, machen Ihre Website zuverlässiger und schützen Benutzerdaten besser.

Insgesamt bietet HTTPS eine sichere Umgebung für den Datenaustausch über das Internet und wird dringend empfohlen, insbesondere bei der Übertragung vertraulicher Informationen wie persönliche Informationen, Anmeldeinformationen und Zahlungsinformationen.

Wie aus der Erklärung von HTTPS hervorgeht, kann diese Warnung durch die Verwendung eines SSL/TLS-Zertifikats behoben werden.

Ein SSL/TLS-Zertifikat ist eine digitale Datei, die eine Website oder einen Server authentifiziert und die Datenverschlüsselung ermöglicht. Dies dient der Gewährleistung der Sicherheit und Zuverlässigkeit der Website, insbesondere bei der Verwendung von HTTPS.

Ein Zertifikat wird von einer vertrauenswürdigen Zertifizierungsstelle (CA) ausgestellt und enthält Informationen über den Zertifikatsinhaber (normalerweise eine Website), den öffentlichen Schlüssel des Servers, das Ablaufdatum des Zertifikats und die Signatur der Zertifizierungsstelle.

Die Verwendung von SSL/TLS-Zertifikaten bietet folgende Vorteile:

1. Zertifizierung: Ein Zertifikat stellt sicher, dass eine Website echt ist und die Identität des Servers überprüft wurde. Dadurch wird verhindert, dass Benutzer gefälschte oder betrügerische Websites besuchen.

2. Verschlüsselung: Dieses Zertifikat ermöglicht die Verschlüsselung von Daten, die zwischen dem Webbrowser des Benutzers und dem Webserver gesendet werden. Dies schützt Ihre Daten vor unbefugtem Zugriff und gewährleistet die Vertraulichkeit Ihrer Informationen.

3. Integrität: Ein Zertifikat enthält eine digitale Signatur, die sicherstellt, dass übertragene Daten während der Übertragung nicht manipuliert wurden. Dadurch kann der Benutzer sicher sein, dass die Daten nicht verändert wurden und authentisch sind.

SSL/TLS-Zertifikate werden von verschiedenen Zertifizierungsstellen bereitgestellt, darunter namhafte Unternehmen wie Let's Encrypt, Comodo, Symantec, GeoTrust und andere. Zertifikate können je nach Bedarf unterschiedliche Validierungsstufen haben, von Domain Validation (DV) über Organizational Validation (OV) bis hin zu Extended Validation (EV), die eine umfassendere Überprüfung Ihrer Website und Organisation erfordert.

Die Installation und Verwendung eines SSL/TLS-Zertifikats auf Ihrem Webserver ermöglicht eine sichere Kommunikation zwischen Ihrem Server und Ihren Benutzern, schützt vertrauliche Informationen und schafft Vertrauen bei Ihren Website-Besuchern.

In diesem Tutorial wird ein Zertifikat von “Let's encrypt” verwendet, das mithilfe von Certbot installiert wird.

Certbot ist ein Open-Source-Tool zur automatischen Einrichtung und Verwaltung von SSL/TLS-Zertifikaten. Dieses von der Electronic Frontier Foundation (EFF) entwickelte Tool ermöglicht es Website-Betreibern, die HTTPS-Verschlüsselung auf ihren Webservern zu konfigurieren.

Certbot basiert auf dem ACME-Protokoll (Automated Certificate Management Environment), das von der Zertifizierungsstelle Let's Encrypt bereitgestellt wird. Let's Encrypt bietet kostenlose SSL/TLS-Zertifikate, um Websitebesitzern dabei zu helfen, ihre Websites sicher zu verschlüsseln, ohne die hohen Kosten kommerzieller Zertifikate.

Certbot unterstützt verschiedene Webserver wie Apache, Nginx und kann auf verschiedenen Betriebssystemen einschließlich Ubuntu installiert werden. Es bietet eine einfache Befehlszeilenschnittstelle zur Automatisierung des Prozesses der Erstellung, Erneuerung und Verwaltung von Zertifikaten.

Mit Certbot können Websitebesitzer die Sicherheit ihrer Websites erhöhen, indem sie sicherstellen, dass die Kommunikation mit ihren Websites verschlüsselt und geschützt ist und gleichzeitig das Vertrauen der Benutzer erhöht.

Die Installation von Certbot ist nicht Inhalt dieses Tutorials, kann aber im Artikel Certbot-Installation leicht gemacht: Schritt-für-Schritt-Anleitung für Ubuntu 22.04 nachvollzogen werden.

Wenn Certbot auf Ihrem Server installiert ist, reicht ein Konsolenbefehl aus, um ein Zertifikat zu erstellen und zu installieren und Ihre Domain für die Verwendung zu konfigurieren.

sudo certbot -d your_domainDanach sollten Sie folgende Ausgabe sehen:

Ausgabe

Saving debug log to /var/log/letsencrypt/letsencrypt.log

Requesting a certificate for your_domain

Successfully received certificate.

Certificate is saved at: /etc/letsencrypt/live/your_domain/fullchain.pem

Key is saved at: /etc/letsencrypt/live/your_domain/privkey.pem

This certificate expires on 2023-08-16.

These files will be updated when the certificate renews.

Certbot has set up a scheduled task to automatically renew this certificate in the background.

Deploying certificate

Successfully deployed certificate for your_domain to /etc/apache2/sites-available/openhow2_cloud-le-ssl.conf

Congratulations! You have successfully enabled HTTPS on https://your_domain

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

If you like Certbot, please consider supporting our work by:

* Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate

* Donating to EFF: https://eff.org/donate-le

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -Aktualisieren Sie nun die Seite Sicherheits- & Einrichtungswarnungen in Ihrem Browser und die HTTPS-Warnung sollte verschwinden. In der Url-Leiste wurde außerdem das Protokoll von http:// auf https:// geändert. Vor dem https:// sehen Sie ein Schlosssymbol. Von nun an wird der Datenverkehr zwischen Ihrem Browser und Ihrer Nextcloud-Instanz verschlüsselt.

An erster Stelle der Sicherheits- & Einrichtungswarnungen steht allerdings eine neue Warnung.

Was hat dieser Befehl geändert?

Schauen Sie sich die Virtual-Host-Datei /etc/apache2/sites-avalaible/your_domain.conf Ihrer Nextcloud-Instanz an.

Vor dem Einsatz von Nextcloud hat diese wie folgt ausgesehen:

/etc/apache2/sites-avalaible/your_domain.conf (alt)

<VirtualHost *:80>

ServerName your_domain

DocumentRoot /var/www/your_domain

<Directory /var/www/your_domain/>

Require all granted

Options FollowSymlinks MultiViews

AllowOverride All

<IfModule mod_dav.c>

Dav off

</IfModule>

</Directory>

ErrorLog /var/log/apache2/your_domain/error.log

CustomLog /var/log/apache2/your_domain/access.log combined

</VirtualHost>Jetzt sollte sie folgendermaßen aussehen:

/etc/apache2/sites-avalaible/your_domain.conf (neu)

<VirtualHost *:80>

ServerName your_domain

DocumentRoot /var/www/your_domain

<Directory /var/www/your_domain/>

Require all granted

Options FollowSymlinks MultiViews

AllowOverride All

<IfModule mod_dav.c>

Dav off

</IfModule>

</Directory>

ErrorLog /var/log/apache2/your_domain/error.log

CustomLog /var/log/apache2/your_domain/access.log combined

RewriteEngine on

RewriteCond %{SERVER_NAME} = your_domain

RewriteRule ^ https://%{SERVER_NAME}%{REQUEST_URI} [END,NE,R=permanent]

</VirtualHost>Die drei hinzugefügten Dateien sorgen dafür, dass http-Anfragen auf https umgeleitet werden.

Die https-Anfragen werden aber nicht von der Datei /etc/apache2/sites-avalaible/your_domain.conf sondern von der, von Certbot hinzugefügten und aktivierten Konfigurationsdatei /etc/apache2/sites-avalaible/your_domain-le-ssl.conf verarbeitet. Deren Inhalt wie folgt aussieht:

<IfModule mod_ssl.c>

<VirtualHost *:443>

ServerName your_domain

DocumentRoot /var/www/your_domain

<Directory /var/www/your_domain/>

Require all granted

Options FollowSymlinks MultiViews

AllowOverride All

<IfModule mod_dav.c>

Dav off

</IfModule>

</Directory>

ErrorLog /var/log/apache2/your_domain/error.log

CustomLog /var/log/apache2/your_domain/access.log combined

SSLCertificateFile /etc/letsencrypt/live/your_domain/fullchain.pem

SSLCertificateKeyFile /etc/letsencrypt/live/your_domain/privkey.pem

Include /etc/letsencrypt/options-ssl-apache.conf

</VirtualHost>

</IfModule>

Diese Konfiguration sorgt dafür, dass das https-Protokoll verwendet wird.

Warnung 2: HSTS aktivieren

Der "Strict-Transport-Security“-HTTP-Header ist nicht auf mindestens "15552000“ Sekunden eingestellt. Für mehr Sicherheit wird das Aktivieren von HSTS empfohlen, wie es in den Sicherheitshinweisen erläutert ist.

HSTS steht für „HTTP Strict Transport Security“, einen Sicherheitsmechanismus, der die Verwendung von HTTPS erzwingen und Websites vor bestimmten Angriffen schützen soll.

Wenn auf einer Website HSTS aktiviert ist, wird der Webbrowser angewiesen, für alle zukünftigen Verbindungen zur Website immer HTTPS anstelle von HTTP zu verwenden. Dies verhindert eine unverschlüsselte Kommunikation über HTTP und erhöht die Sicherheit der Datenübertragung.

HSTS bietet folgende Vorteile:

HTTPS erzwingen: Durch die Aktivierung von HSTS wird sichergestellt, dass alle Verbindungen zu Ihrer Website automatisch über HTTPS hergestellt werden. Dies verhindert, dass Benutzer versehentlich auf unsichere HTTP-Verbindungen zugreifen oder auf gefälschte Websites weitergeleitet werden.

Schutz vor Downgrade-Angriffen: HSTS schützt vor sogenannten „Downgrade-Angriffen“, bei denen ein Angreifer versucht, eine sichere HTTPS-Verbindung auf eine unsichere HTTP-Verbindung herunterzustufen. HSTS weist Browser an, immer HTTPS zu verwenden und solche Downgrade-Versuche zu blockieren.

Verbesserte Sicherheit: HSTS erhöht die Sicherheit Ihrer Website durch die Verschlüsselung aller übertragenen Daten. Dadurch wird verhindert, dass sensible Informationen wie Benutzernamen, Passwörter und Zahlungsinformationen von Dritten abgefangen werden.

Es ist wichtig zu beachten, dass HSTS eine einmalige Einstellung auf Seiten des Servers ist und vom Webbrowser des Benutzers unterstützt werden muss. Sobald ein Browser die HSTS-Richtlinie einer Website empfangen hat, wird er für einen bestimmten Zeitraum (in der Regel mehrere Monate) automatisch HTTPS für diese Website verwenden, selbst wenn der Benutzer "http://" statt "https://" eingibt.

Die Implementierung von HSTS ist eine zusätzliche Sicherheitsmaßnahme, die in Kombination mit anderen Sicherheitsmechanismen wie SSL/TLS-Zertifikaten und sicherer Codierung die Sicherheit und Integrität Ihrer Website gewährleistet.

Um diese Warnung zu beheben, müssen Sie das Webservermodul mod_headers aktivieren

sudo a2enmod headersund die Zeilen

<IfModule mod_headers.c>

Header always set Strict-Transport-Security "max-age=15552000; includeSubDomains"

</IfModule>

zu der Virtual-Host-Datei Ihrer Nextcloud-Instanz hinzufügen.

sudo nano /etc/apache2/sites-avalaible/your_domain-le-ssl.conf/etc/apache2/sites-avalaible/your_domain-le-ssl.conf

...

SSLCertificateFile /etc/letsencrypt/live/your_domain/fullchain.pem

SSLCertificateKeyFile /etc/letsencrypt/live/your_domain/privkey.pem

Include /etc/letsencrypt/options-ssl-apache.conf

<IfModule mod_headers.c>

Header always set Strict-Transport-Security "max-age=15552000; includeSubDomains; preload"

</IfModule>

</VirtualHost>

</IfModule>

Hiermit legen Sie den Wert für das maximale Alter auf den von NextCloud empfohlenen Wert fest. Beachten Sie jedoch, dass die Änderung gegebenenfalls ungewollte Nebenwirkungen mit sich bringen kann.

Anschließend müssen Sie den Webserver neu starten.

sudo service apache2 restartSchauen wir auf die Sicherheits- und Einrichtungswarnungen:

Warnung 3: E-Mail-Serverkonfiguration

Du hast deine E-Mail-Serverkonfiguration noch nicht festgelegt oder überprüft. Bitte gehe zu den Grundeinstellungen , um sie einzustellen. Verwende anschließend die Schaltfläche "E-Mail senden" unterhalb des Formulars, um deine Einstellungen zu überprüfen.

Diese wird wie die übrigen Warnungen nicht mehr farblich hervorgehoben. Dies bedeutet, dass es sich bei den den verbliebenen Warnungen um Einrichtungswarnungen und nicht um kritische Sicherheitswarnungen handelt. Allerdings müssen auch diese behoben werden.

Klicken Sie in der linken Navigation im Bereich Verwaltung auf Grundeinstellungen. Im oberen Bereich der Seite wird sehen Sie im Bereich Hintergrund-Aufgaben eine weitere Warnung. Um diese kümmern wir uns später.

An dieser Stelle interessiert uns lediglich der Bereich E-Mail-Server:

Für diesen Schritt sind die Zugangsdaten für das E-Mail-Konto erforderlich, das Benachrichtigungs-E-Mails an Benutzer der Cloud senden soll. E-Mail-Postfächer können in der Regel im Backend des Hosting-Anbieters erstellt werden. Serverdaten finden Sie ebenfalls dort.

Speichern Sie die Daten nach der Eingabe. Sie können das Senden einer E-Mail testen, indem Sie auf die Schaltfläche „E-Mail senden“ klicken. Wenn Sie die Daten korrekt eingegeben haben, sollten Sie eine Erfolgsmeldung „E-Mail wurde gesendet“ sehen.

Danach gehen Sie zurück auf die Seite “Administrationseinstellungen”.

Warnung 4: Standard-Telefonregion

Für deine Installation ist keine Standard-Telefonregion festgelegt. Dies ist erforderlich, um Telefonnummern in den Profileinstellungen ohne Ländercode überprüfen zu können. Um Nummern ohne Ländercode zuzulassen, füge bitte "default_phone_region" mit dem entsprechenden ISO 3166-1-Code der gewünschten Region hinzu.

Um die Meldung „Standardtelefonregion mit entsprechendem Ländercode hinzufügen“ zu vermeiden, bearbeiten Sie eine Datei /var/www/your_domain/config/config.php in Ihrer Nextcloud-Installation.

Die Datei config.php verfügt über eine CONFIG-Variable, die alle relevanten Informationen als Array speichert.

Fügen Sie also nach dem letzten Eintrag „default_phone_region“ => „DE“ hinzu. Da dies dann der letzte Eintrag im Array der CONFIG-Variablen ist, muss die Spezifikation nicht mit einem Komma enden. Dies ist nur erforderlich, wenn ein weiterer Eintrag folgt.

Ihre config.php sollte dann in etwa wie folgt aussehen:

config.php

<?php

$CONFIG = array (

'instanceid' => 'jyt6dxaocf4d',

...

'mail_smtpname' => 'email@your_domain',

'mail_smtppassword' => 'GanzGeheimesPasswort',

'default_phone_region' => 'DE'

);Und eine weitere Warnung sollte aus der Liste der Sicherheits- & Einrichtungswarnungen verschwunden sein.

Warnung 5: PHP Memory Cache

Es wurde kein PHP Memory Cache konfiguriert. Konfiguriere zur Erhöhung der Leistungsfähigkeit, soweit verfügbar, einen Memory Cache. Weitere Informationen findest du in unserer Dokumentation.

Eine einfache Lösung, um Warnmeldung zu entfernen, ist die Installation von PHP-APCU.

sudo apt install php-intl php-imagick php-apcuÖffnen und konfigurieren Sie die /var/www/your_domain/config/config.php

sudo nano /var/www/nextcloud/config/config.phpNavigieren Sie bis zum Ende des Editors und fügen Sie folgende Zeile ein:

'memcache.local' => '\OC\Memcache\APCu',config.php

<?php

$CONFIG = array (

'instanceid' => 'jyt6dxaocf4d',

...

'mail_smtpname' => 'email@your_domain',

'mail_smtppassword' => 'GanzGeheimesPasswort',

'memcache.local' => '\OC\Memcache\APCu',

'default_phone_region' => 'DE'

);Fügen Sie die Zeile

apc.enable_cli=1am Ende der Datei /etc/php/8.1/apache2/php.ini ein.

Die Datei php.ini sollte dann am Ende wie folgt aussehen:

/etc/php/8.1/apache2/php.ini

; List of headers files to preload, wildcard patterns allowed.

;ffi.preload=

apc.enable_cli=1Starten Sie anschließend den Webserver neu

sudo service apache2 restartWenn Sie jetzt im Browser die Seite "Administrationseinstellungen neu aufrufen, sollte die PHP Memory Cache verschwunden sein.

Warnung 6: PHP OPcache-Modul

Das PHP OPcache-Modul ist nicht richtig konfiguriert. Weitere Informationen findest du in der Dokumentation.

- Der OPcache-Zwischenspeicher für interne Zeichenfolgen ist fast voll. Um sicherzustellen, dass sich wiederholende Zeichenfolgen effektiv zwischengespeichert werden können, wird empfohlen, opcache.interned_strings_buffer mit einem Wert größer als 8 in deiner PHP-Konfiguration anzuwenden.

Die Einstellungen für das OPcache-Module werden in der php.ini gemacht. Diese befindet sich bei PHP 8.1 im Ordner /etc/php/8.1/apache2/. Öffnen Sie die Datei und suchen Sie nach "[opcache]". Bevor Sie aber den Wert hinter “opcache.interned_strings” anpassen, prüfen sie erst, ob OPcache aktiviert ist. Dies sehen Sie an der Zeile "opcache.enable=1". Steht zu Beginn dieser Zeile ein Semikolon ist OPcache nicht aktiviert.

In diesem Fall entfernen Sie das Semikolon, speichern die Datei und starten Sie den Apache-Webserver neu.

sudo nano /etc/php/8.1/apache2/php.ini/etc/php/8.1/apache2/php.ini

[opcache]

; Determines if Zend OPCache is enabled

opcache.enable=1

; Determines if Zend OPCache is enabled for the CLI version of PHP

;opcache.enable_cli=0

; The OPcache shared memory storage size.

;opcache.memory_consumption=128

; The amount of memory for interned strings in Mbytes.

;opcache.interned_strings_buffer=8sudo service apache2 restartAktualisieren Sie die Seite „Administratoreinstellungen“ in Ihrem Browser. Verschwindet die Warnung, sind keine weiteren Anpassungen notwendig.

Wenn die Warnung weiterhin besteht oder nach kurzer Zeit wieder erscheint, bearbeiten Sie php.ini erneut und entfernen Sie das Semikolon am Anfang der Zeile setzen Sie den Wert von „opcache.interned_strings“ auf 16. Speichern Sie php.ini und starten Sie den Apache-Webserver neu.

Aktualisieren Sie die Seite „Admin-Einstellungen“ in Ihrem Browser und die Warnmeldung sollte verschwinden.

Warnung 7: PHP-Module „gmp“ und/oder „bcmath“

Die PHP-Module „gmp“ und/oder „bcmath“ sind nicht aktiviert. Wenn du die passwortlose WebAuthn-Authentifizierung verwendest, sind diese Module erforderlich.

Überprüfen Sie, ob die PHP-Module “gmp” und “bcmath” installiert und aktiviert sind. Dies geht am einfachsten mit dem folgenden Befehl:

sudo apt-get install php-bcmath php-gmpSind diese noch nicht installiert, werden sie es jetzt. Danach müssen Sie den Apache-Webserver neustarten.

sudo service apache2 restartAktualisieren Sie die Seite „Admin-Einstellungen“ in Ihrem Browser und die Warnmeldung sollte verschwinden.

Warnung 8: SVG-Unterstützung

Dem Modul php-imagick fehlt die SVG-Unterstützung. Für eine bessere Kompatibilität wird empfohlen, es zu installieren.

Dieser Fehler kann dadurch behoben werden, dass Sie das Paket libmagickcore-6.q16-6-extra installieren und danach wie gewohnt den Apache-Webserver neustarten.

sudo apt-get install libmagickcore-6.q16-6-extra

sudo service apache2 restartJetzt sollten keine Warnungen mehr angezeigt werden.

Hinweis:

Selbstverständlich können Sie auch Konfigurationseinstellungen und Paketinstallationen für mehrere Warnungen nacheinander durchführen und dabei den Apache-Webserver nach den Änderungen einmal neu starten.

Wir haben separate Neustarts durchgeführt, um das allmähliche Verschwinden der Warnmeldung zu demonstrieren.

Da war doch noch was ...

Diejenigen, die aufmerksam dieses Tutorial gelesen habe, werden es noch wissen. Es gab da noch einen Punkt um den wir uns später kümmern wollten (siehe Warnung 3). Beim beheben der Warnung 3 war uns auf der Seite “Grundeinstellungen” aufgefallen, dass die Hintergrundaufgaben nicht ordnungsgemäß durchgeführt wurden.

Hierfür muss ein Cron-Job eingerichtet werden, der vom Webserverbenutzer www-data ausgeführt wird. Mit dem folgenden Befehl wird die crontab des Benutzers www-data editiert:

sudo crontab -u www-data -e# m h dom mon dow command

*/2 * * * * /usr/bin/php8.1 -f /var/www/openhow2_cloud/cron.phpNachdem die Änderungen durchgeführt und in den Grundeinstellungen die Option Cron aktiviert wurden, funktionierte der Cronjob nicht wie gewünscht. Erst nachdem wir die Zeile

apc.enable_cli=1die wir schon bei Warnung 5 der Datei /etc/php/8.1/apache2/php.ini auch der Datei /etc/php/8.1/cli/php.ini hinzugefügt haben, wurde der Cornjob problemlos ausgeführt.